VPN: IPsec Tunnel Mode

- Sep 30, 2021

- 2 min read

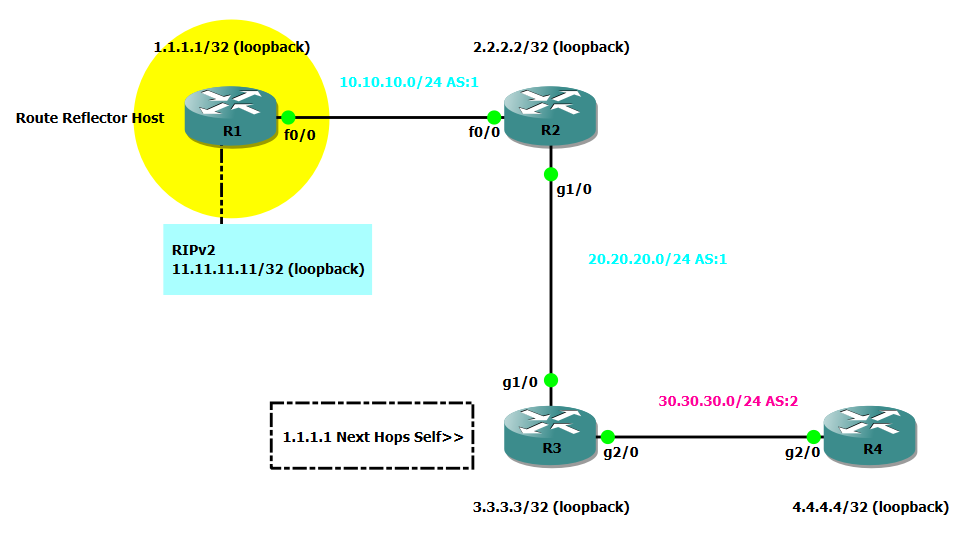

Pada lab ini, kita akan mengkonfigurasi IPsec pada sebuah topologi.

GRE Tunnel adalah salah satu tunnel yang rentan akan decrypt (penyerangan), untuk solusinya adalah kita menggabungkan IPsec dengan GRE Tunnel agar keamanan tunnel semakin kuat.

Dalam konfigurasi IPsec terdapat 2 tahap IKE (Internet Key Exchange):

Bertugas membangun dan membentuk koneksi awal dengan peer

Bertugas untuk mengenkripsi dan authentication transport data

Sebelum masuk ke konfigurasi, jangan lupa untuk memberi IP address dengan sesuai pada interface masing-masing router.

Kita masuk ke konfigurasinya.

Kita masuk ke konfigurasi ISAKMP-nya untuk Phase 1 dan Phase 2.

R1

R1(config)#crypto isakmp policy 1 (1)

R1(config-isakmp)#encryption aes

R1(config-isakmp)#hash sha

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#group 2 (2)

R1(config)#crypto isakmp key 0 (3) SIESTA (4) address 20.20.20.2 (5)

R1(config)#crypto ipsec transform-set TANTEI (6) esp-aes esp-sha-hmac

R1(config)#crypto map TANTEI 10 ipsec-isakmp

R1(config-crypto-map)#set peer 20.20.20.2

R1(config-crypto-map)#set transform-set MO_SHINDEIRU (7)

R1(config-crypto-map)#match address 100 (8)

R1(config)#access-list 100 permit ip host 1.1.1.1

host 2.2.2.2 (9)(1) 1 adalah priority suite

(2) group 2 adalah Diffie-Hellman group 2 (1024 bit)

(3) Key 0 adalah 'Specifies an unencrypted password will follow'

(4) SIESTA adalah unencrypted (cleartext) user password

(5) Addressnya menuju ke R2

(6) TANTEI adalah Transform set tag

(7) MO_SHINDEIRU adalah proposal tag

(8) angka 100 dari match address-nya adalah angka dari access list 100

(9) IP host 1.1.1.1 adalah IP loopback milik kita, sedangkan yang 2.2.2.2 adalah milik R2.

R2

R1(config)#crypto isakmp policy 1

R1(config-isakmp)#encryption aes

R1(config-isakmp)#hash sha

R1(config-isakmp)#authentication pre-share

R1(config-isakmp)#group 2

R1(config)#crypto isakmp key 0 SIESTA address 10.10.10.2

R1(config)#crypto ipsec transform-set TANTEI esp-aes esp-sha-hmac

R1(config)#crypto map TANTEI 10 ipsec-isakmp

R1(config-crypto-map)#set peer 10.10.10.2

R1(config-crypto-map)#set transform-set MO_SHINDEIRU

R1(config-crypto-map)#match address 100

R1(config-crypto-map)#access-list 100 permit ip host 2.2.2.2 host 1.1.1.1Setelah selesai, cobalah untuk melakukan ping dari ujung menuju ujung. Dan untuk melakukan pengecekan crypto-nya, kalian bisa memberi beberapa perintah dibawah ini:

Router(config)#do show crypto session

Router#show crypto ipsec sa

Comments